Energisektorn står inför nya säkerhetshot som utvecklas i den moderna erans konvergens mellan informationsteknologi (IT) och operativ teknik (OT). Geopolitisk turbulens och arbetskraftsförändringar har ytterligare försvårat säkerhetslandskapet inom energisektorn. Resultatet är att det blivit allt viktigare med säkrare system för avancerad mätinfrastruktur (AMI).

Energisektorn står inför nya säkerhetshot som utvecklas i den moderna erans konvergens mellan informationsteknologi (IT) och operativ teknik (OT). Geopolitisk turbulens och arbetskraftsförändringar har ytterligare försvårat säkerhetslandskapet inom energisektorn. Resultatet är att det blivit allt viktigare med säkrare system för avancerad mätinfrastruktur (AMI).

Cybersäkerhet var inget problem tidigare inom operativ teknik (OT), som bestod av fristående system som endast kunde nås av företagets egna ingenjörer och ibland av externa partner via fjärranslutning. I och med konvergensen mellan IT och OT samt utvidgningen av operativa nätverk till IoT, står vi inför en situation där det smarta elnätet erbjuder angriparna miljontals potentiella anslutningspunkter, inklusive offentligt tillgängliga smarta mätare, laddstationer och energilagringssystem. OT-systemens traditionella fokus på processtabilitet, tillgänglighet och arbetssäkerhet lämnar ofta informationssäkerheten i skymundan. Historiskt sett är få industrikomponenter designade för att förse någon form av cybersäkerhetsfunktion, och leverantörer går långsamt framåt mot principer för security-by-design som är välbekanta från traditionell IT.

Ökat säkerhetshot

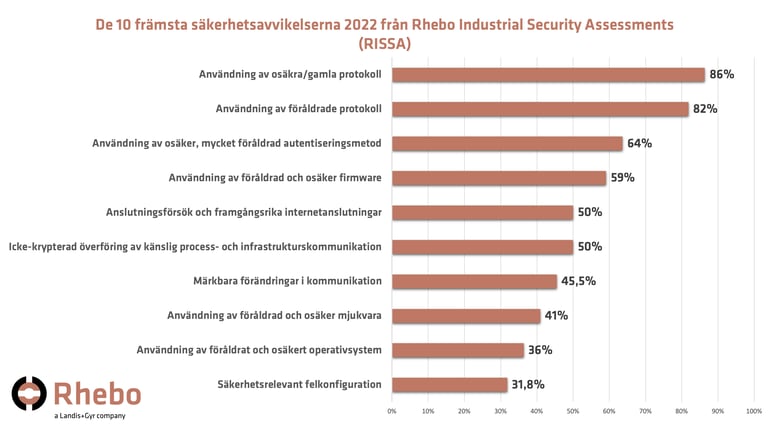

Även om digitaliseringen och paneuropeiska systemintegreringar har förenklat processer och förbättrat det gränsöverskridande samarbetet samt öppnat för nya affärsmöjligheter, har kritisk infrastruktur samtidigt exponerats för ett utvidgat säkerhetshot som en följd av konvergensen mellan OT och IT. Rhebos rapport över De 10 vanligaste avvikelserna som upptäckts i energibolags operativa tekniknätverk (OT) från 2022 behandlar en del av dessa utmaningar.

Dessutom kan geopolitisk turbulens och förändringar i arbetskraftsdynamiken öka riskerna för hot inifrån och cyberattacker på multipla nivåer, som kan innebära att vanliga verktyg för perimeterövervakning förbiser dagnollattacker och leveranskedjan komprometteras via tredjepartskomponenter och molnbaserade system.

Dessutom kan geopolitisk turbulens och förändringar i arbetskraftsdynamiken öka riskerna för hot inifrån och cyberattacker på multipla nivåer, som kan innebära att vanliga verktyg för perimeterövervakning förbiser dagnollattacker och leveranskedjan komprometteras via tredjepartskomponenter och molnbaserade system.

Ändpunkt till ändpunkt-metod

För att säkra AMI-system krävs en flerskiktig djupförsvarsmetod från ändpunkt till ändpunkt som genom grundlig riskbedömning beaktar alla nyckelkomponenter i infrastrukturen, inklusive slutpunkter, nätverk, datacenter, mjukvara, komponenter från tredje part och molnet.

- Smarta mätare och kommunikationsenheter: Ändpunkterna, såsom mätare och kommunikationsenheter, måste säkras mot manipuleringsförsök och hackning.

- Nätverket: Måste skyddas mot cyberattacker som till exempel överbelastningsattacker (DoS), avlyssning och datamanipulation. Datacentren måste skyddas mot cyberattacker så väl som fysiska attacker.

- Mjukvara och applikationer: Mjukvaran som används för att hantera och bearbeta AMI-data måste vara säker och tillämpa starka autentiserings- och auktoriseringskontroller för att säkerställa att endast auktoriserade användare kan komma åt känslig information. Systemutvecklingslivscykeln (S-SDLC) förbättrar den så kallade ”shift-left of security” alltså att genomföra säkerhetstester tidigare i utvecklingscykeln.

- Tredjepartskomponenter: Tredjepartskomponenter inklusive kommunikationsenheter, mätvärdesmjukvara och analysverktyg måste skyddas ändamålsenligt för att förhindra skadlig programvara eller hårdvara. Framtida krav för mjukvaruförteckningar (SBOM) tar itu med denna utmaning genom att öka öppenheten i leveranskedjan. Där säkerheten inte går fullt ut att åtgärda (till exempel på grund av kapacitet eller i processkritiska äldre system), hjälper kontinuerlig övervakning av dessa enheter att upptäcka säkerhetsbrott och förhindra hotspridning.

- Hantera sårbarheter: I dag består mjukvara vanligtvis av andra tredjepartskomponenter, vilket medför att buggar och sårbarheter är en verklighet som alla står inför. Effektiv hantering av sårbarheter underlättar prioritering genom att ta hänsyn till verkliga och aktuella hot inom industrin.

- Identitets- och åtkomsthantering: Åtkomstkontrollen till ett AMI-system måste styras av effektiva rutiner och tekniska medel för att säkerställa att riskerna för interna attacker minimeras. Rollbaserad åtkomst (RBAC) och finjusterad åtkomst tillämpas redan i dag av smarta mätare genom olika mätarklienter för specifika åtgärder.

- Djupförsvar: Ingenting är 100 % säkert. Det är mer en regel än ett undantag att angriparna ligger ett steg före. De har tiden på sin sida och måste endast hitta en svaghet medan försvararna måste försvara hela systemet. Därför måste djupförsvarsstrategin följas genom att skapa många nivåer av säkerhet genom hela AMI-lösningen. Varje enskilt lager ökar kostnaden för en effektiv attack och förhindrar därmed framgångsrik kompromettering och avbrott. Ett exempel är kombinationen av klassisk perimetersäkerhet (till exempel brandväggar) och nätverksbaserad övervakning med avvikelsedetektion. Om en brandvägg misslyckas att blockera en professionell attack (till exempel genom dagnollattacker eller kapade inloggningsuppgifter), kommer övervakningen med avvikelsedetektion att upptäcka attacken tidigt i en beteendeanalys.

- Nätresiliens: Djupförsvar kan också implementeras till själva komponenterna i elnätet. Kontroller och enheter som ger efter kan stoppas genom att kontinuerligt övervaka nätverkskommunikationen för AMI utan att AMI-arkitekturen eller enheterna behöver ändras. Effektiv övervakning kan säkerställa att kaskadfel och hotspridning minimeras och inte sprids.

.jpeg?width=120&height=120&name=Anoop_Gangadharan%20(1).jpeg)