Le secteur des services publics est confronté à de nouvelles menaces de sécurité en constante évolution à l’ère moderne de la convergence des technologies opérationnelles (OT) et des technologies de l’information (IT). Les bouleversements géopolitiques et l’évolution de la main-d’œuvre ont complexifié le paysage de la sécurité pour les distributeurs d'énergie. La sécurité des infrastructures de comptage avancé (AMI) est donc de plus en plus cruciale.

Le secteur des services publics est confronté à de nouvelles menaces de sécurité en constante évolution à l’ère moderne de la convergence des technologies opérationnelles (OT) et des technologies de l’information (IT). Les bouleversements géopolitiques et l’évolution de la main-d’œuvre ont complexifié le paysage de la sécurité pour les distributeurs d'énergie. La sécurité des infrastructures de comptage avancé (AMI) est donc de plus en plus cruciale.

Par le passé, l’enjeu de la cybersécurité ne concernait pas les technologies opérationnelles (OT) qui se composaient de systèmes isolés uniquement accessibles aux ingénieurs de l’entreprise et, dans certains cas, à des prestataires de services à distance. Aujourd’hui, avec la convergence des technologies de l’OT et des TIC et l’extension des réseaux opérationnels à la périphérie de l’IoT, le réseau intelligent offre aux assaillants des millions de points d’accès potentiels, notamment les compteurs intelligents accessibles au public, les bornes de recharge et les dispositifs de stockage de l’énergie. Les systèmes OT généralement axés sur la stabilité des processus, la disponibilité et la sécurité au travail négligent souvent la sécurité de l’information. Traditionnellement, peu de composants industriels visent à assurer la cybersécurité et les fournisseurs ne progressent que lentement vers l’adoption des principes de sécurité dès la conception, déjà bien connus des technologies de l’information traditionnelles.

Une surface de menace plus vaste

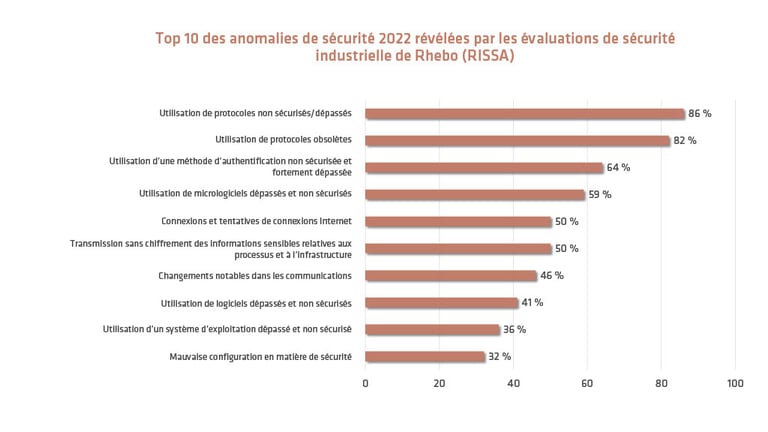

Alors que la digitalisation et les intégrations de systèmes paneuropéens ont simplifié les processus, amélioré la collaboration transfrontalière et ouvert la voie à de nouveaux modèles d’entreprise, ces évolutions ont également exposé les infrastructures critiques à une surface de menace plus vaste induite par la convergence OT-IT. Certains enjeux sont décrits dans le rapport Rhebo sur les 10 anomalies les plus courantes identifiées dans les réseaux technologiques opérationnels (OT) des distributeurs d’énergie en 2022.

De plus, les tensions géopolitiques et l’évolution des dynamiques de main-d’œuvre peuvent renforcer le risque de menaces internes mais également de cyberattaques en plusieurs étapes susceptibles d’impliquer des failles « zero-day » ignorées par les outils communs de sécurité périmétrique et la vulnérabilité de la chaîne d’approvisionnement via des composants tiers et des systèmes basés sur le cloud.

De plus, les tensions géopolitiques et l’évolution des dynamiques de main-d’œuvre peuvent renforcer le risque de menaces internes mais également de cyberattaques en plusieurs étapes susceptibles d’impliquer des failles « zero-day » ignorées par les outils communs de sécurité périmétrique et la vulnérabilité de la chaîne d’approvisionnement via des composants tiers et des systèmes basés sur le cloud.

Approche de bout en bout

La sécurité des infrastructures AMI nécessite une stratégie de protection en profondeur sur plusieurs niveaux, de bout en bout, avec une évaluation approfondie des risques portant sur tous les composants clés de l’infrastructure, y compris les terminaux, le réseau, les centres de données, les logiciels, les composants tiers et le cloud.

- Compteurs intelligents et dispositifs de communication : les terminaux, tels que les compteurs et les dispositifs de communication, doivent être protégés contre le sabotage et le piratage.

- Réseau : il doit être protégé contre les cyberattaques, telles que les attaques par déni de service, les écoutes et la falsification de données. Les centres de données doivent être protégés contre les cyberattaques mais également contre les attaques physiques.

- Logiciels et applications : le logiciel utilisé pour gérer et traiter les données AMI doit être sécurisé, et des mesures d’authentification et d’autorisation rigoureuses doivent être mises en place pour garantir que seuls les utilisateurs autorisés puissent accéder aux informations sensibles. Le cycle de vie du développement logiciel sécurisé (S-SDLC) améliore le « passage à gauche » de la sécurité, c’est-à-dire la réalisation de tests de sécurité à un stade plus précoce du cycle de développement.

- Composants tiers : les composants tiers, y compris les dispositifs de communication, les logiciels de lecture de compteur et les outils d’analyse, doivent avoir un niveau de sécurité suffisant pour empêcher l’introduction de logiciels ou de matériels malveillants. Les futures exigences de la nomenclature logicielle (SBOM) répondent à cet enjeu en améliorant la transparence tout au long de la chaîne d’approvisionnement. Lorsque la sécurité ne peut pas être pleinement assurée (c’est-à-dire pour des raisons de capacité ou de systèmes existants critiques pour les processus), la surveillance continue de ces dispositifs permet de détecter les atteintes à la sécurité et d’empêcher la propagation des menaces.

- Gestion des vulnérabilités : aujourd’hui, les logiciels sont souvent constitués de composants tiers, les bugs et les vulnérabilités sont une réalité à laquelle chacun est confronté. Une gestion efficace des vulnérabilités permet de trier et de hiérarchiser en tenant compte des menaces réelles et actuelles du secteur.

- Gestion des identités et des accès : le contrôle de l’accès à une infrastructure AMI doit être régi par des politiques et des moyens techniques efficaces pour minimiser le risque d’attaque interne. Aujourd’hui, les contrôles d’accès en fonction des rôles (RBAC) et les autorisations affinées sont déjà utilisés pour les compteurs intelligents en utilisant différents clients de compteurs pour des actions bien définies.

- Défense en profondeur : la sécurité à 100 % n’existe pas – le plus souvent, les assaillants ont une bonne longueur d’avance. Ils ne manquent pas de temps et il leur suffit de trouver un seul point faible, alors que les défenseurs sont contraints de tous les protéger. Par conséquent, le principe de défense en profondeur doit être appliqué en mettant en place plusieurs niveaux de sécurité dans l’ensemble de l’infrastructure AMI. Chaque niveau supplémentaire alourdit le coût d’une attaque efficace, ce qui empêche toute vulnérabilité ou perturbation. Il s’agit par exemple de la combinaison d’une sécurité périmétrique classique (c’est-à-dire des pare-feux) et d’une surveillance basée sur le réseau avec détection des anomalies. Si un pare-feu ne parvient pas à bloquer une attaque professionnelle (par exemple via des failles zero-day ou des identifiants d’utilisateur détournés), le suivi avec détection d’anomalies détectera l’attaque via une analyse comportementale précoce.

- Résilience du réseau : La défense en profondeur peut également être appliquée aux composants en périphérie de réseau eux-mêmes. Les contrôles et les dispositifs défaillants peuvent être maîtrisés par un suivi permanent des communications réseau de l’AMI sans avoir à modifier l’architecture ou les dispositifs de l’AMI. Une surveillance efficace permet de minimiser et d’endiguer les défaillances successives et la propagation des menaces.

.jpeg?width=120&height=120&name=Anoop_Gangadharan%20(1).jpeg)