Energiateollisuudella on tuotanto- (OT) ja IT-järjestelmien konvergenssin eli yhdentymisen myötä vastassaan uusia ja kehittyviä tietoturvauhkia. Geopoliittinen turbulenssi ja työvoimassa tapahtuneet muutokset aiheuttavat lisähaasteita energiayhtiöiden tietoturvaympäristössä. Niinpä AMI (advanced metering infrastructure) -järjestelmien tietoturvasta onkin entistä tärkeämpi pitää huolta.

Energiateollisuudella on tuotanto- (OT) ja IT-järjestelmien konvergenssin eli yhdentymisen myötä vastassaan uusia ja kehittyviä tietoturvauhkia. Geopoliittinen turbulenssi ja työvoimassa tapahtuneet muutokset aiheuttavat lisähaasteita energiayhtiöiden tietoturvaympäristössä. Niinpä AMI (advanced metering infrastructure) -järjestelmien tietoturvasta onkin entistä tärkeämpi pitää huolta.

OT-järjestelmien tietoturvasta ei perinteisesti ole tarvinnut juurikaan huolehtia, sillä järjestelmät ovat olleet toisistaan erillisiä ja niihin on ollut pääsy vain yhtiön omilla työntekijöillä ja toisinaan kunnossapitopalvelujen tarjoajilla etäyhteyden kautta. OT/ICT-konvergenssi ja OT-verkkojen laajentuminen IoT-rajapintaan tarjoaa hyökkääjille nykyään kuitenkin lukemattomia sisäänpääsymahdollisuuksia. Näihin lukeutuvat esimerkiksi etäluettavat mittarit, latausasemat ja energian varastointijärjestelmät. Yhtiöt ovat perinteisesti keskittyneet OT-järjestelmien prosessivakauteen, käytettävyysasteeseen ja työturvallisuuteen, jolloin tietoturva voi jäädä vähemmälle huomiolle. Harvoja teollisuuden komponentteja on suunniteltu tarjoamaan minkäänlaista tietoturvaa, ja niiden toimittajat omaksuvat hyvin hitaasti IT-maailmasta tuttuja sisäänrakennetun ja oletusarvoisen tietoturvan periaatteita.

Laajempi uhkamaisema

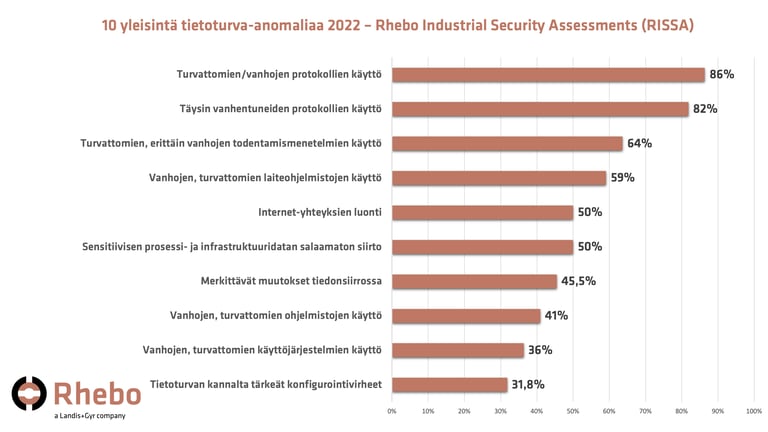

Digitalisointi ja Euroopan laajuisten järjestelmien integrointi ovat yksinkertaistaneet prosesseja, tehostaneet rajat ylittävää yhteistyötä ja luoneet uusia liiketoimintamahdollisuuksia, mutta samalla OT/IT-konvergenssi on altistanut kriittisen infrastruktuurin laajemmille uhille. Osa näistä haasteista nousee esiin Rhebon vuonna 2022 julkaistussa raportissa, jossa käsitellään kymmentä yleisintä tunnistettua anomaliaa energiayhtiöiden OT-verkoissa.

Lisäksi geopoliittiset jännitteet ja muutokset työvoimassa voivat lisätä riskiä yritysten sisältä tuleville uhkille sekä monivaiheisille kyberhyökkäyksille, joissa voidaan hyödyntää perinteisten verkon reunan tietoturvatyökalujen läpi pääseviä nollapäivähaavoittuvuuksia sekä toimitusketjun kolmansien osapuolten komponenteista ja pilvijärjestelmistä aiheutuvia haavoittuvuuksia.

Lisäksi geopoliittiset jännitteet ja muutokset työvoimassa voivat lisätä riskiä yritysten sisältä tuleville uhkille sekä monivaiheisille kyberhyökkäyksille, joissa voidaan hyödyntää perinteisten verkon reunan tietoturvatyökalujen läpi pääseviä nollapäivähaavoittuvuuksia sekä toimitusketjun kolmansien osapuolten komponenteista ja pilvijärjestelmistä aiheutuvia haavoittuvuuksia.

Kokonaisratkaisu

AMI-järjestelmien tietoturvan varmistaminen edellyttää kokonaisvaltaista, kerroksellista ratkaisua ja perusteellista riskinarviointia, jossa otetaan huomioon infrastruktuurin kaikki tärkeimmät komponentit, kuten päätelaitteet, verkko, palvelinkeskukset, ohjelmistot, kolmansien osapuolten komponentit ja pilviratkaisut.

- Etäluettavat mittarit ja tiedonsiirtolaitteet: Mittarit, tiedonsiirtolaitteet ja muut päätepisteet on suojattava peukaloinnilta ja hakkeroinnilta.

- Verkko: Verkko on suojattava kyberhyökkäyksiltä, kuten palvelunestohyökkäyksiltä, salakuuntelulta ja tiedon manipuloinnilta. Palvelinkeskukset on suojattava kyberhyökkäysten lisäksi myös fyysiseltä tunkeutumiselta.

- Ohjelmistot ja sovellukset: AMI-järjestelmän tietojen käsittelyyn käytettävien ohjelmistojen on oltava turvallisia, ja käytössä on oltava vahvat todentamis- ja käyttöoikeuksien hallintamenettelyt, jotta sensitiiviseen tietoon on pääsy vain siihen oikeutetuilla henkilöillä. Tietoturvallinen ohjelmistokehitysprosessi auttaa ottamaan tietoturvan paremmin huomioon heti alusta lähtien, eli tietoturvatestaus suoritetaan aikaisemmassa kehityssyklin vaiheessa.

- Kolmansien osapuolten komponentit: Tiedonsiirtolaitteiden, mittareiden luentaohjelmistojen, analytiikkatyökalujen ja muiden kolmansien osapuolten komponenttien tietoturvan on oltava kunnossa haittaohjelmien ja -laitteiden estämiseksi. Ohjelmistojen materiaaliluettelot (SBOM) auttavat ratkomaan haastetta lisäämällä toimitusketjun läpinäkyvyyttä. Jos tietoturvaa ei saada riittävälle tasolle esimerkiksi kapasiteettiongelmien tai jo käytössä olevien kriittisten järjestelmien vuoksi, laitteiden jatkuva valvonta auttaa havaitsemaan tietoturvamurrot ja ehkäisemään uhan leviämistä.

- Haavoittuvuuksien hallinta: Nykyohjelmistoissa on usein kolmansien osapuolten komponentteja, ja bugit ja haavoittuvuudet ovat kaikille todellisuutta. Tehokas haavoittuvuuksien hallinta tehostaa niiden arviointia ja priorisointia ottamalla huomioon alan todelliset nykyuhat.

- Identiteetin- ja pääsynhallinta: Sisältäpäin tulevien hyökkäysten riskin minimoimiseksi pääsyä AMI-järjestelmään on hallittava tehokkailla käytännöillä ja teknisillä ratkaisuilla. Roolipohjaista, hienojakoista käyttöoikeuksien hallintaa hyödynnetään jo nyt etäluettavissa mittareissa käyttämällä erilaisia client-rooleja eri toimenpiteille.

- Kerroksellisuus: Täysin aukotonta tietoturvaratkaisua ei olekaan – usein kyberrikolliset ovat askelen edellä. Heillä on aika puolellaan, sillä heille riittää yksi ainoa heikkous, kun taas puolustajien pitäisi pystyä suojaamaan koko järjestelmä. Siksi AMI-ratkaisun tietoturvaratkaisussa on käytettävä kerroksellisen puolustautumisen konseptia. Jokainen kerros lisää tehokkaan hyökkäyksen kustannuksia ja pienentää siten onnistumisen mahdollisuuksia. Perinteisten verkon reunan tietoturvaratkaisujen (esim. palomuurit) ja anomaliat tunnistavan verkkopohjaisen valvonnan yhdistelmä on esimerkki tästä. Jos palomuuri päästää taitavan hyökkäyksen läpi esim. nollapäivähaavoittuvuuden tai kaapattujen käyttäjätunnusten vuoksi, anomaliat tunnistava valvontaratkaisu havaitsee epäilyttävän toiminnan ja hyökkäyksen jo alkuvaiheessa.

- Verkon resilienssi: Kerroksellista tietoturvaa voidaan käyttää myös verkon reunan komponenteissa. Varmistusten ja laitteiden pettämisen seurauksia voidaan rajoittaa valvomalla jatkuvasti AMI-järjestelmän verkkoliikennettä. Laitteisiin tai AMI-arkkitehtuuriin ei tarvita muutoksia. Tehokas valvonta auttaa minimoimaan ja rajaamaan vikojen ja hyökkäysten etenemisen.

.jpeg?width=120&height=120&name=Anoop_Gangadharan%20(1).jpeg)