Odvětví veřejných služeb čelí v moderní době sbližování provozních technologií (OT) a informačních technologií (IT) novým a vyvíjejícím se bezpečnostním hrozbám. Bezpečnostní prostředí pro veřejné služby dále zkomplikovaly geopolitické nepokoje a změny v oblasti pracovních sil. V důsledku toho je stále důležitější zabezpečit pokročilé měřicí systémy (AMI).

Odvětví veřejných služeb čelí v moderní době sbližování provozních technologií (OT) a informačních technologií (IT) novým a vyvíjejícím se bezpečnostním hrozbám. Bezpečnostní prostředí pro veřejné služby dále zkomplikovaly geopolitické nepokoje a změny v oblasti pracovních sil. V důsledku toho je stále důležitější zabezpečit pokročilé měřicí systémy (AMI).

Kybernetická bezpečnost nebyla v minulosti v provozních technologiích (OT) problémem. Ty zahrnovaly izolované systémy, které byly přístupné pouze vlastnímu technickému personálu společnosti a někdy vzdálenému přístupu servisních dodavatelů. V současné době však kvůli konvergenci OT a ICT a rozšíření provozních sítí do sfery IoT, poskytuje chytrá síť útočníkům miliony potenciálních přístupových bodů, včetně veřejně přístupných inteligentních měřičů, nabíjecích stanic a systémů pro uschování energie. Tradiční zaměření systémů OT na stabilitu procesů, dostupnost a bezpečnost práce velmi často neřeší informační bezpečnost. V minulosti bylo jen málo průmyslových komponentů navrženo tak, aby poskytovaly ochranu v oblasti kybernetické bezpečnosti a výrobci příliš pomalu uplatňují principy zabezpečení, které jsou dobře známy z tradičních IT.

Rozšířená oblast hrozeb

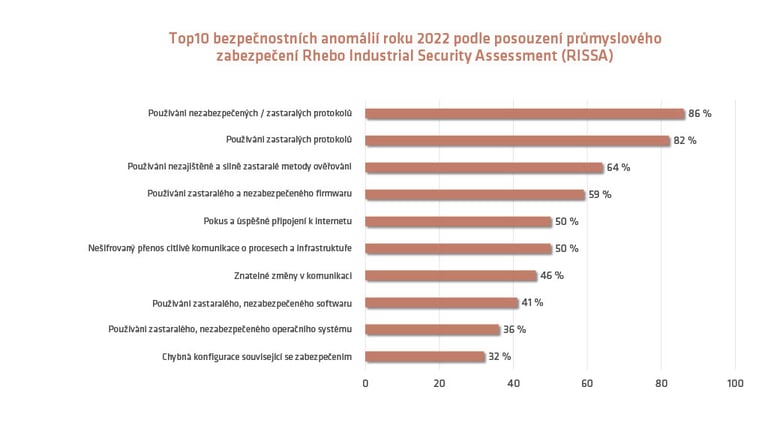

Digitalizace a celoevropské systémové integrace sice zjednodušily procesy, zlepšily přeshraniční spolupráci a přinesly možnost nových obchodních modelů, ale zároveň vystavily kritickou infrastrukturu rozšířené oblasti hrozeb, kterou přináší konvergence OT – IT. Některé z problémů, které tato konvergence způsobuje, se odrážejí ve zprávě společnosti Rhebo z roku 2022 o 10 nejčastějších anomáliích zjištěných v sítích provozních technologií (OT) energetických společností.

Kromě toho může geopolitické napětí a dynamika rotace pracovní síly zvýšit riziko vnitřní hrozby, stejně jako vícestupňové kybernetické útoky, které mohou zahrnovat zneužití nultého dne, které běžné nástroje zabezpečení sítě přehlížejí, a také kompromisy v dodavatelském řetězci prostřednictvím komponent a cloudových systémů třetích stran.

Kromě toho může geopolitické napětí a dynamika rotace pracovní síly zvýšit riziko vnitřní hrozby, stejně jako vícestupňové kybernetické útoky, které mohou zahrnovat zneužití nultého dne, které běžné nástroje zabezpečení sítě přehlížejí, a také kompromisy v dodavatelském řetězci prostřednictvím komponent a cloudových systémů třetích stran.

Komplexní přístup

Zabezpečení systémů AMI vyžaduje vícevrstvý, end-to-end, hloubkový obranný přístup s důkladným posouzením rizik, který řeší všechny klíčové součásti infrastruktury, včetně koncových bodů, sítě, datových center, softwaru, komponent třetích stran a cloudu.

- Inteligentní měřiče a komunikační zařízení: Koncové body, jako jsou měřiče a komunikační zařízení, musí být zabezpečeny proti manipulaci a hackingu.

- Síť: Musí být chráněná před kybernetickými útoky, jako jsou útoky na servisní služby, odposlechy a manipulace s daty. Datová centra musí být zabezpečena proti kybernetickým i fyzickým útokům.

- Software a aplikace: Software používaný ke správě a zpracování dat AMI musí být bezpečný a musí být zavedena komplexní kontrola ověřování a autorizace, která zajistí přístup k citlivým informacím pouze oprávněným uživatelům. Životní cyklus vývoje bezpečného softwaru (S-SDLC) zlepšuje tzv. shift-left zabezpečení, tj. provádění testování bezpečnosti již dříve, během vývojového cyklu.

- Komponenty třetích stran: Komponenty třetích stran, včetně komunikačních zařízení, softwaru pro odečet měřičů a analytických nástrojů, musí být řádně zabezpečeny, aby se zabránilo instalacím škodlivého softwaru nebo hardwaru. Budoucí požadavky na SBOM tento problém řeší zvýšením transparentnosti v celém dodavatelském řetězci. Tam, kde zabezpečení nemůže být plně dosaženo (tj. kvůli kapacitě nebo v procesně kritických systémech), pomáhá odhalovat narušení bezpečnosti a předcházet šíření hrozeb nepřetržité monitorování těchto zařízení.

- Správa zabezpečení: Dnes software často obsahuje další komponenty třetích stran, a chyby a zranitelnosti jsou realitou, které čelí každý. Efektivní řízení zabezpečení pomáhá třídit a určovat priority tím, že bere v úvahu skutečné i současné hrozby v oboru.

- Správa identity a přístupu: Řízení přístupu k systému AMI se musí řídit efektivními zásadami a technickými prostředky, aby bylo zajištěno minimalizované riziko interních útoků. V chytrých měřičích je v současné době již pro dobře definované akce používáno řízení přístupu založené na rolích (RBAC) a různá pokročilost povolení pro různé profily uživatelů měřičů.

- Hloubková obrana: 100% zabezpečení neexistuje – útočníci jsou častěji o krok napřed. Mají čas na své straně a musí najít jen jednu slabost, zatímco obránci musí střežit vše. Proto je třeba v rámci řešení AMI dodržovat koncepci hloubkové obrany a stanovit několik vrstev bezpečnosti. Každá další vrstva zvyšuje náklady na efektivní útok, čímž brání úspěšnému ohrožení a narušení. Jedním z příkladů je kombinace klasického obvodového zabezpečení (tj. firewally) a síťového monitorování s detekcí anomálií. Pokud firewall nedokáže zablokovat profesionální útok (například pomocí nultého dne zneužitím nebo zcizením uživatelských pověření), monitorování s detekcí anomálií útok brzy odhalí pomocí behaviorální analýzy.

- Odolnost sítě: Hloubková obrana může být aplikována i na samotné komponenty sítě. Selhávající ovládací prvky a zařízení lze zachycovat neustálým sledováním síťové komunikace AMI bez nutnosti změn architektury nebo zařízení AMI. Efektivní monitorování může zajistit minimalizaci a potlačení kaskádových chyb a šíření hrozeb.

.jpeg?width=120&height=120&name=Anoop_Gangadharan%20(1).jpeg)