Die Versorgungsbranche sieht sich im Zeitalter der Konvergenz von Betriebstechnologie (OT) und Informationstechnologie (IT) mit neuen und sich weiterentwickelnden Sicherheitsbedrohungen konfrontiert.Geopolitische Turbulenzen und Veränderungen in der Belegschaft haben die Sicherheitslandschaft für die Versorgungsunternehmen weiter erschwert.Infolgedessen wird es immer wichtiger, fortschrittliche Messinfrastrukturen (AMI) zu sichern.

Die Versorgungsbranche sieht sich im Zeitalter der Konvergenz von Betriebstechnologie (OT) und Informationstechnologie (IT) mit neuen und sich weiterentwickelnden Sicherheitsbedrohungen konfrontiert.Geopolitische Turbulenzen und Veränderungen in der Belegschaft haben die Sicherheitslandschaft für die Versorgungsunternehmen weiter erschwert.Infolgedessen wird es immer wichtiger, fortschrittliche Messinfrastrukturen (AMI) zu sichern.

In der Vergangenheit war Cybersicherheit kein Thema in der Betriebstechnik (OT), die aus isolierten Systemen bestand, auf die nur die unternehmenseigenen Techniker und manchmal auch Fernzugriffe von Serviceunternehmen Zugriff hatten. Heute jedoch, mit der Konvergenz von OT und IKT und der Ausdehnung von Betriebsnetzen auf den IoT-Rand, bietet das intelligente Stromnetz Angreifern Millionen von potenziellen Zugangspunkten, einschließlich öffentlich zugänglicher intelligenter Zähler, Ladestationen und Energiespeichersysteme. Der traditionelle Fokus von OT-Systemen auf Prozessstabilität, Verfügbarkeit und Arbeitssicherheit lässt die Informationssicherheit oft unberücksichtigt. Historisch gesehen sind nur wenige industrielle Komponenten so konzipiert, dass sie eine Cybersicherheitsfunktion bieten, und die Hersteller gehen nur langsam zu den aus der traditionellen IT bekannten Grundsätzen der "Security-by-Design" über.

Eine erweiterte Bedrohungsfläche

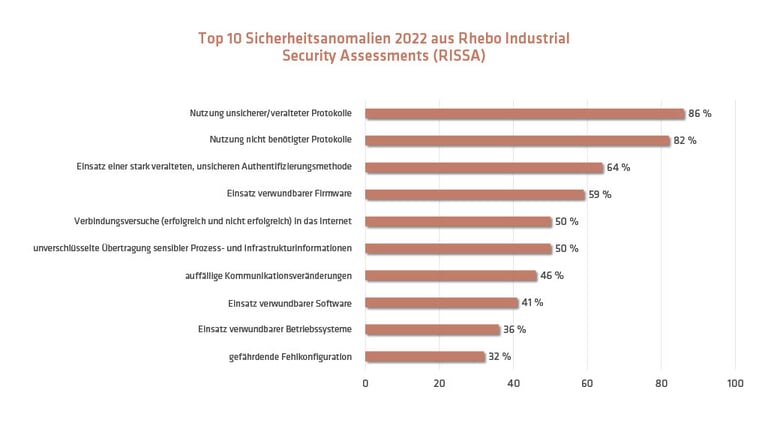

Während die Digitalisierung und die europaweite Systemintegration Prozesse vereinfacht, die grenzüberschreitende Zusammenarbeit verbessert und neue Geschäftsmodelle ermöglicht haben, sind kritische Infrastrukturen durch die OT-IT-Konvergenz auch einer größeren Bedrohungslage ausgesetzt. Einige der damit verbundenen Herausforderungen spiegeln sich in dem Bericht von Rhebo über die 10 häufigsten Anomalien wider, die im Jahr 2022 in den OT-Netzwerken (Operational Technology) von Energieunternehmen festgestellt werden.

Darüber hinaus können geopolitische Spannungen und eine sich verändernde Belegschaftsdynamik das Risiko von Insider-Bedrohungen sowie von mehrstufigen Cyberangriffen erhöhen, die Zero-Day-Exploits umfassen können, die von den üblichen Sicherheitstools übersehen werden, sowie die Kompromittierung der Lieferkette über Komponenten von Drittanbietern und cloudbasierte Systeme.

End-to-End-Ansatz

Securing AMI systems requires a multi-layered, end-to-end, defense-in-depth approach with thorough risk assessment that addresses all key components of the infrastructure, including endpoints, network, data centers, software, third-party components, and cloud.

- Intelligente Zähler und Kommunikationsgeräte: Die Endpunkte, wie Zähler und Kommunikationsgeräte, müssen gegen Manipulationen und Hackerangriffe gesichert werden.

- Das Netzwerk: Sie muss gegen Cyberangriffe wie Denial-of-Service-Angriffe, Abhören und Datenmanipulationen geschützt werden. Die Rechenzentren müssen sowohl gegen Cyberangriffe als auch gegen physische Angriffe abgesichert werden.

- Software und Anwendungen: Die zur Verwaltung und Verarbeitung von AMI-Daten verwendete Software muss sicher sein, und es müssen strenge Authentifizierungs- und Autorisierungskontrollen vorhanden sein, um sicherzustellen, dass nur autorisierte Benutzer auf sensible Informationen zugreifen können. Der Lebenszyklus der sicheren Softwareentwicklung (S-SDLC) verbessert die sogenannte Linksverschiebung der Sicherheit, d. h. die Durchführung von Sicherheitstests zu einem früheren Zeitpunkt im Entwicklungszyklus.

- Komponenten von Drittanbietern:Komponenten von Drittanbietern, darunter Kommunikationsgeräte, Zählerauslesesoftware und Analysetools, müssen ordnungsgemäß gesichert werden, um die Einführung von Schadsoftware oder -hardware zu verhindern. Künftige SBOM-Anforderungen tragen dieser Herausforderung Rechnung, indem sie die Transparenz entlang der Lieferkette erhöhen. Wo die Sicherheit nicht in vollem Umfang gewährleistet werden kann (z. B. aus Kapazitätsgründen oder bei prozesskritischen Altsystemen), hilft die kontinuierliche Überwachung dieser Geräte, Sicherheitsverletzungen zu erkennen und die Ausbreitung von Bedrohungen zu verhindern.

- Schwachstellenmanagement: Heutzutage besteht Software oft aus Komponenten von Drittanbietern, und Bugs und Schwachstellen sind eine Realität, mit der jeder konfrontiert ist. Ein effektives Schwachstellenmanagement hilft bei der Sichtung und Prioritätensetzung unter Berücksichtigung der tatsächlichen und aktuellen Bedrohungen in der Branche.

- Identitäts- und Zugriffsmanagement: Die Kontrolle des Zugangs zu einem AMI-System muss durch wirksame Richtlinien und technische Mittel geregelt werden, um das Risiko interner Angriffe zu minimieren. RBAC und feingranulare Berechtigungen werden heute bereits für intelligente Zähler eingesetzt, indem verschiedene Zähler-Clients für genau definierte Aktionen verwendet werden.

- Tiefenverteidigung: Es gibt keine 100-prozentige Sicherheit - meistens sind die Angreifer dem Spiel einen Schritt voraus. Sie haben die Zeit auf ihrer Seite und müssen nur eine Schwachstelle finden, während die Verteidiger alle bewachen müssen. Daher muss das Konzept der Tiefenverteidigung verfolgt werden, das mehrere Sicherheitsebenen in der gesamten AMI-Lösung vorsieht. Jede zusätzliche Schicht erhöht die Kosten für einen wirksamen Angriff und verhindert so eine erfolgreiche Kompromittierung und Störung. Ein Beispiel dafür ist die Kombination aus klassischer Perimetersicherheit (d.h. Firewalls) und einer netzbasierten Überwachung mit Anomalieerkennung. Gelingt es einer Firewall nicht, einen professionellen Angriff (z. B. über Zero-Day-Exploits oder gekaperte Benutzerdaten) zu blockieren, erkennt die Überwachung mit Anomalieerkennung den Angriff durch Verhaltensanalyse frühzeitig.

- Netzresilienz:Die Tiefenverteidigung kann auch auf die Netzrandkomponenten selbst angewendet werden. Fehlerhafte Steuerungen und Geräte können durch kontinuierliche Überwachung der Netzwerkkommunikation des AMI eingedämmt werden, ohne dass Änderungen an der AMI-Architektur oder -Geräten erforderlich sind.Eine wirksame Überwachung kann sicherstellen, dass kaskadierende Fehler und die Ausbreitung von Gefahren minimiert und eingedämmt werden.

.jpeg?width=120&height=120&name=Anoop_Gangadharan%20(1).jpeg)