Seit einigen Jahren stellt die Kombination aus Systemintegration, dem intelligenten Stromnetz und dem Erbe veralteter industrieller Kontrollsysteme die Energieinfrastrukturen vor neue Herausforderungen in Bezug auf die Cybersicherheit. Diese Probleme spiegeln sich in den 10 häufigsten Anomalien wider, die im Jahr 2022 in den Netzen der Energieunternehmen für Betriebstechnik (OT) festgestellt werden.

Seit einigen Jahren stellt die Kombination aus Systemintegration, dem intelligenten Stromnetz und dem Erbe veralteter industrieller Kontrollsysteme die Energieinfrastrukturen vor neue Herausforderungen in Bezug auf die Cybersicherheit. Diese Probleme spiegeln sich in den 10 häufigsten Anomalien wider, die im Jahr 2022 in den Netzen der Energieunternehmen für Betriebstechnik (OT) festgestellt werden.

Digitalisierung und europaweite Systemintegration sind für Energieunternehmen ein zweischneidiges Schwert. Auf der einen Seite vereinfachen sie Prozesse und die grenzüberschreitende Zusammenarbeit und ermöglichen neue Geschäftsmodelle. Andererseits setzen die zunehmende Vernetzung, die Integration von Betriebstechnik (OT) in die IT und der Ausbau des Smart Grids die ohnehin schon sehr anfällige kritische Infrastruktur einem höheren Risiko aus.

Gerade das Smart Grid bietet Angreifern Millionen potenzieller Zugangspunkte, wie öffentlich zugängliche Smart Meter, Ladestationen und Energiespeicher. Erschwert wird die Situation durch die besonderen Merkmale der OT. Der Schwerpunkt liegt auf Prozessstabilität, Verfügbarkeit und Arbeitssicherheit und nicht auf der Informationssicherheit. Infolgedessen sind nur sehr wenige industrielle Komponenten für zusätzliche Sicherheitsfunktionen ausgelegt. In der Regel sind sie von vornherein unsicher. In der Vergangenheit war Cybersicherheit kein Thema in der OT, die ursprünglich aus isolierten Systemen bestand, auf die nur die unternehmenseigenen Ingenieure Zugriff hatten.

Keine Netzleittechnik ist sicher

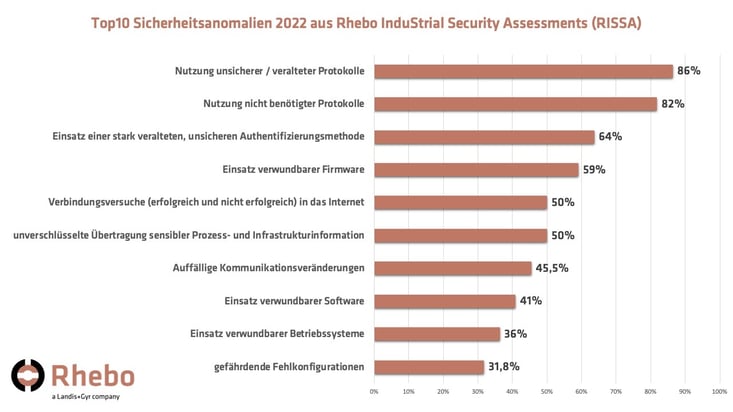

Diese Eigenschaften spiegeln sich auch in den Ergebnissen von fast zwei Dutzend Rhebo Industrial Security Assessments (RISSA) wider, die im Jahr 2022 vor allem bei deutschen Energieunternehmen durchgeführt wurden (Abb. 1). Bei einem RISSA werden die OT-Infrastruktur und die Kommunikation gezielt untersucht, um Risiken, Anomalien und Sicherheitsbedrohungen zu identifizieren. Im Durchschnitt wurden bei jeder Risikoanalyse 18 Arten von Anomalien identifiziert. Einzelne Anomalien wurden mehrmals in einer einzigen RISSA gefunden, aber in der Bewertung nicht separat gezählt. Stattdessen wurden sie in Anomalietypen gruppiert. Dies bedeutet, dass die absolute Anzahl der in den OT-Netzen festgestellten Anomalien im Allgemeinen viel größer ist als der aggregierte Durchschnittswert.

Es fällt auf, dass die Mehrzahl der Risiken und Anomalien auf Altlasten zurückzuführen ist:

- Veraltete Protokolle: In 86,4 Prozent aller Risikoanalysen wurde die Kommunikation mit historischen Protokolltypen festgestellt. Diese Protokolle lassen keine Authentifizierung oder Verschlüsselung zu. Dies ermöglicht es Eindringlingen, Informationen aus der Infrastruktur zu extrahieren, die für sie in den nachfolgenden Phasen eines Angriffs wertvoll sein werden.

- Nicht benötigte Protokolle: In 82 Prozent aller Fälle wurden Protokolle verwendet, die für die betreffende OT-Infrastruktur nicht relevant waren. Häufig handelte es sich dabei um Multicast-Nachrichten, die Geräte standardmäßig verwenden, um ihre eigenen Dienste und Softwareversionen anzukündigen. Nicht benötigte Protokolle stellen potenzielle Angriffsvektoren dar und sollten daher entfernt werden.

Abb. 1: Die 10 häufigsten Sicherheitsanomalien, die im Jahr 2022 bei Rhebo InduStrial Security Assessments festgestellt wurden. Die Zahlen zeigen die Anzahl der Analysen, bei denen die jeweilige Anomalie gefunden wurde. (Quelle: Rhebo)

- Veraltete Authentifizierungsmethode: In 64 Prozent aller Fälle wurde eine Authentifizierungsmethode gefunden, die vom Anbieter seit mehr als zehn Jahren nicht mehr unterstützt wurde. Seit mehreren Jahren ist es möglich, seine Passwort-Hashes mithilfe von Grafikkarten in nur sechs Stunden zu entschlüsseln. Die Verwendung dieser Methode war in den letzten Jahren auch für zahlreiche Zero-Day-Schwachstellen in den Systemen dieses Anbieters verantwortlich.

- Unverschlüsselte Übertragung sensibler Infrastrukturdaten: In 50 Prozent aller Fälle wurde eine Kommunikation mit Klartextpasswörtern festgestellt. Für Angreifer, die Zugang zum OT-Netzwerk haben, ist diese Schwachstelle eine wertvolle Informationsquelle für laterale Bewegungen und die Ausbreitung von Bedrohungen.

- Anfällige Firmware, Software oder Betriebssysteme: Fast alle OT-Netzwerke enthielten Systeme und Geräte, deren Schwachstellen bereits seit einiger Zeit bekannt sind und die vom Betreiber noch nicht gepatcht oder ersetzt wurden. Insbesondere veraltete Firmware auf Netzwerkkomponenten stellt ein weit verbreitetes Problem dar

- Sicherheitsrelevante Fehlkonfigurationen: In einem Drittel aller Risikoanalysen wurden Fehlkonfigurationen festgestellt, die es Eindringlingen ermöglichen würden, sensible Informationen zu erlangen oder Man-in-the-Middle-Angriffe zu starten. Zu den identifizierten Fehlkonfigurationen gehören die Konfiguration über DHCP sowohl im Netz als auch in Komponenten, die nach einem entsprechenden Server suchen, sowie Router Advertisements und Source Routing.

Im Allgemeinen können Angreifer diese Risiken nur ausnutzen, wenn sie bereits Zugang zum Netz haben. Dennoch bilden sie ein wertvolles Arsenal, das es Angreifern ermöglicht, sich seitlich im Netz zu bewegen, die Infrastruktur zu verstehen und ihren Zugang zu kritischen Infrastrukturen zu konsolidieren und zu erweitern.

Es gibt auch Anomalien, die ein Risiko für die Prozesssicherheit darstellen, den Betreibern aber verborgen bleiben, weil sie im OT nicht sichtbar sind:

- Herstellen einer Verbindung zum Internet: In der Hälfte aller Fälle gab es Geräte, die Verbindungen zu öffentlichen IP-Adressen herstellten oder versuchten, diese herzustellen. Oft handelte es sich dabei um DNS-Abfragen, die den systemeigenen DNS-Server umgingen. Es gab aber auch Systeme, die ihre Updates ohne administrative Prüfung aus dem Internet bezogen. In vielen Fällen wurden die Versuche durch lokale Firewalls blockiert, aber nicht immer gab es Regeln, die diese Verbindungsversuche verhinderten. Erfolgreiche Verbindungen zu externen Netzen stellen nicht nur ein Informationsleck im Unternehmensnetz dar. Sie können auch auf bestehende Eindringlingsaktivitäten hinweisen

- Auffällige Veränderungen in der Kommunikation: In 46 Prozent aller Fälle kam es zu unerwarteten Veränderungen in der OT-Kommunikation. Die industrielle Kommunikation ist durch sich wiederholende und deterministische Muster gekennzeichnet. Plötzliche Abstürze, Spitzenwerte oder sogar eine Änderung der Verkehrsmuster können Hinweise auf aktive Eingriffe in das Verhalten eines Systems oder eines Geräts sein.

Methodik: Von der Blackbox zur Sichtbarkeit

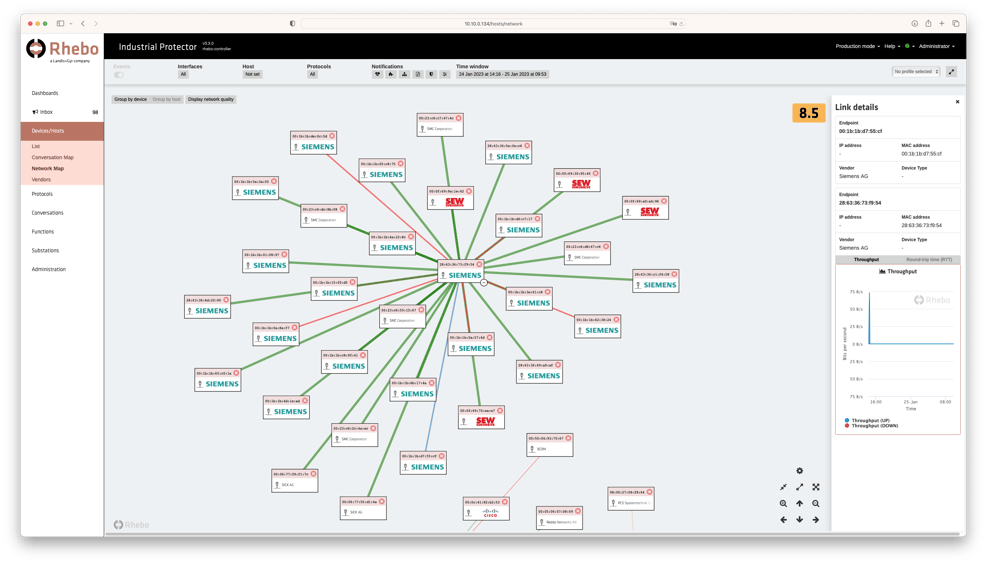

Zur Durchführung der Risikoanalyse wurde ein OT-Überwachungssystem mit Funktionen zur Erkennung von Anomalien an neuralgischen Punkten im OT integriert. Das System wird in der Regel über Switch-Ports installiert, die den Datenverkehr spiegeln. Die Installation ist in wenigen Minuten abgeschlossen, ohne die OT selbst zu beeinträchtigen. Danach wird die Kommunikation im OT passiv über einen Zeitraum von durchschnittlich 14 Tagen aufgezeichnet. Diese Aufzeichnung bildet die Grundlage für die detaillierte Auswertung durch OT-Experten, die zu den oben genannten Ergebnissen führte. Neben der Erstellung einer Liste aller Auffälligkeiten und Risiken werden alle aktiven Systeme und Geräte sowie deren Verbindungen und deren Qualität identifiziert und dokumentiert (Abb. 2).

Abb. 2: Das OT-Monitoring-System visualisiert die gesamte überwachte Betriebstechnik und zeigt alle Systeme, deren Verbindungen und Eigenschaften. (Quelle: Rhebo)

Abb. 2: Das OT-Monitoring-System visualisiert die gesamte überwachte Betriebstechnik und zeigt alle Systeme, deren Verbindungen und Eigenschaften. (Quelle: Rhebo)

Typischerweise verbleibt das OT-Überwachungs- und Anomalieerkennungssystem nach Abschluss der Risikoanalyse im OT und wird direkt auf Dauerbetrieb gestellt. Die auf Basis der Risikoanalyse optimierte OT-Kommunikation wird als Basis für die Erkennung zukünftiger Anomalien verwendet. In IEC 61850-Infrastrukturen kann die .scd-Datei auch importiert werden. Anomalien, die während der Risikoanalyse identifiziert, aber noch nicht behoben wurden, können im OT-Überwachungssystem den Status "Monitor" erhalten. Dies ermöglicht es den Managern, sie zu verfolgen und ihre Häufigkeit zu überwachen, bis eine Lösung gefunden ist.

Das OT-Monitoring-System mit Anomalieerkennung ermöglicht es, die gesamte Kommunikation im laufenden Betrieb kontinuierlich zu überwachen und Sicherheitsanomalien in Echtzeit zu erkennen. Damit können Energieversorgungsunternehmen die Anforderungen erfüllen, die das Bundesamt für Sicherheit in der Informationstechnik (BSI) in seiner Orientierungshilfe für den "Betrieb von Intrusion Detection Systemen" formuliert hat.